Hybrides Angriffserkennungssystem für intelligente Stromnetze

- Ansprechperson:

Aneeqa Mumrez, Ghada Elbez

- Projektgruppe:

- Förderung:

HGF POF IV

- Starttermin: 2021

- Endtermin: 2025

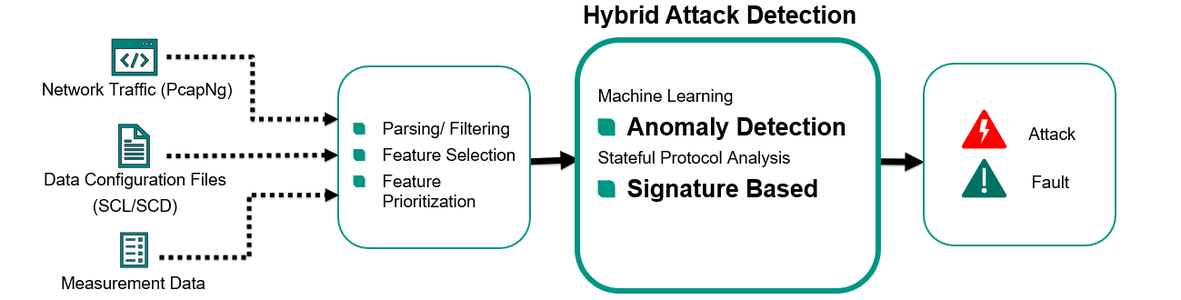

Der zugehörige Forschungsbereich „Intrusion-Detection- und Intrusion-Prevention-Systeme für Energiesysteme“ wird die bestehenden Intrusion Detection Systeme (IDS) untersuchen und ihre Grenzen aufzeigen. Es gibt eine Reihe von Open-Source-Software wie SNORT, Suricata, OSSEC usw., die nicht in der Lage sind, den Erkennungsprozess vollständig abzudecken. Von den angesprochenen Softwares sind erstere anfällig für Zero-Day-Angriffe, während letztere anfällig für Paketflut-Angriffe sind. Daher müssen verschiedene Erkennungsmethoden eingehend untersucht und zusammengeführt werden, d. h. statistische und auf maschinellem Lernen basierende Techniken. Dadurch soll die Erkennung von Angriffen verbessert und zwischen Angriffen und Fehlern unterschieden werden können. Ein sehr allgemeiner Aufbau des Systems ist in der folgenden Abbildung dargestellt.

Das IDS wird verschiedene Cyber- und physische Merkmale einbeziehen und gleichzeitig die Korrelation zwischen diesen Merkmalendurch verschiedene Techniken wie die Pearson-Korrelation, die Eulersche Darstellung usw. aufrechterhalten. Um mit der Identifizierung und Extraktion wichtiger Merkmale fortzufahren und die Grundlage für ihre Auswahl in Übereinstimmung mit dem Verhalten des Umspannwerks gegenüber verschiedenen Angriffen zu definieren, werden mehrere Anwendungsfälle innerhalb der Architektur der KASTEL Security Research Labs implementiert. Das System wird komplexe Szenarien berücksichtigen und die Angriffe aus einer breiteren Perspektive abdecken, wie z. B. Falschdateninjektion, Man-in-the-Middle- und Denial-of-Service-Angriffe usw. Die Abdeckung verschiedener Angriffe wird dazu beitragen, die im Erkennungsprozess zu berücksichtigenden Merkmale besser zu verstehen und abzubilden. Dadurch unterscheidet sich das System von bestehenden Systemen durch seine Effizienz und bessere Erkennungsgenauigkeit.