„Intrusion Response“ in Energiesystemen, Abschwächung und Wiederherstellung

- Ansprechperson:

- Projektgruppe:

- Förderung:

HGF POF IV

- Starttermin:

2021

- Endtermin:

2025

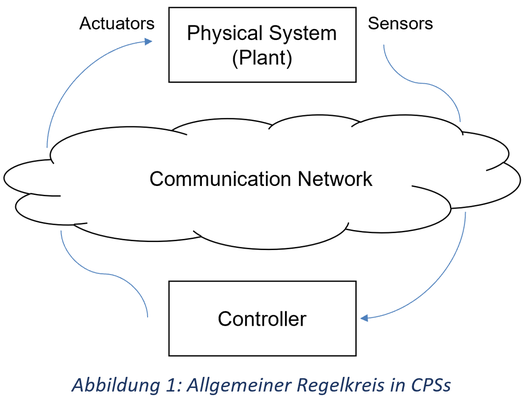

Steuerungsoperationen in Energiesystemen (ES) beinhalten Interaktionen zwischen Cyber- und physikalischen Bereichen. Die Verwendung offener Rechen- und Kommunikationsplattformen sowie komplexer Systeme in Energiesystemen führt zu verschiedenen Schwachstellen. Diese Schwachstellen können von Angreifern ausgenutzt werden, um die genannten Infrastrukturen zu schädigen. So können z. B. Täuschungsangriffe die Integrität in ES gefährden, indem sie die von Sensoren gesendeten Messungen und/oder die zur Aktualisierung der physikalischen Prozesse verwendeten Steuerbefehle verändern.

Um diese Angriffe abzuwehren, wurden verschiedene Verteidigungsmechanismen erforscht, die im Allgemeinen in drei Kategorien eingeteilt werden: Schutz, Erkennung und Abschwächung.

Methoden zur Erkennung von Cyberangriffen auf Kontrollsysteme und deren Isolierung (auch Identifizierung genannt) wurden in der Literatur umfassend untersucht (bei der Erkennung besteht das Ziel darin, eine Anomalie im System aufzudecken, die durch einen Cyberangriff verursacht wurde. Bei der Isolierung hingegen geht es darum, zu ermitteln, wo die Anomalie auftritt). Der Reaktion auf diese Angriffe und ihrer Abschwächung wurde jedoch relativ wenig Aufmerksamkeit gewidmet, und die Reaktion bleibt in der Regel ein manueller Prozess. Darüber hinaus haben die bestehenden Methoden zur Eindämmung von Angriffen einige Einschränkungen, wie z. B. mangelnde Skalierbarkeit oder die Unfähigkeit, mit Fehlalarmen umzugehen, die von Intrusion-Detection-Systemen (IDSs) erzeugt werden.

Daher ist es erforderlich, einen Ansatz zu entwickeln, der diese Einschränkungen ausgleichen kann. Diese Lücke in der Literatur wird als Motivation genutzt, um einen Reaktionsmechanismus zu entwickeln, der die Auswirkungen dieser Angriffe abmildert.

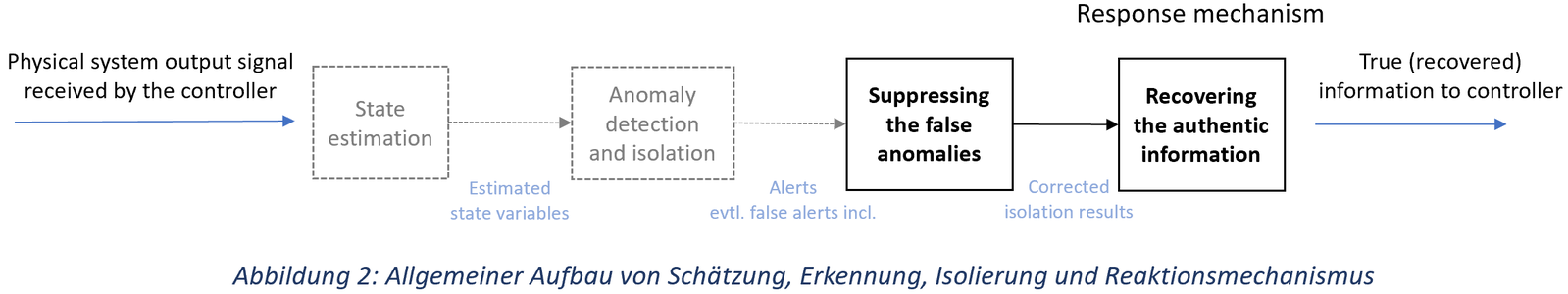

Dieses allgemeine Konzept des Mechanismus kann auf der Schätzung der Zustände des physikalischen Systems (der Anlage) basieren. Alle Fehlalarme, die durch die Erkennung und Isolierung von Anomalien erzeugt werden könnten, sollten unterdrückt werden. Dann versucht ein Wiederherstellungsmechanismus, die korrekten von Angreifern veränderten Informationen wiederherzustellen. Zur Wiederherstellung der korrekten Informationen können auch auf maschinellem Lernen basierende Methoden eingesetzt werden. Mit den korrekten Informationen kann das System dann unter sicheren Bedingungen arbeiten.

Das Gesamtkonzept eines solchen Mechanismus wird noch erforscht und weitere Ideen können im Laufe des Projekts entwickelt werden. Ein allgemeiner Aufbau des Systems ist unten dargestellt:

Die Wirksamkeit des entwickelten Mechanismus wird in den KASTEL Security Research Labs mit Hilfe von physikalischen Systemsimulationsmodellen untersucht, in denen verschiedene Angriffsszenarien, die die Integrität beeinträchtigen, wie z. B. False Data Injection Attacks, implementiert werden.