In den letzten Jahren ist eine steigende Anzahl an Cyberangriffen von staatlich unterstützten Akteuren, sogenannten Advanced Persistent Threats (APT), auf kritische und Energieinfrastrukturen zu verzeichnen. Angriffe von APTs unterscheiden sich von „gewöhnlichen“ Bedrohungen darin, dass APT-Angriffe oft sehr komplex und über eine lange Zeitspanne ausgeführt werden. Zudem stehen staatlich geförderten Angreifern oft erhebliche Ressourcen zur Verfügung, was die Entwicklung von dedizierter Firmware und Malware ermöglicht.

Für die Forschung an und Evaluation von Detektionsansätzen für APT-Angriffe sind Forschende auf Datensätze angewiesen, die Aufzeichnungen von APT-Angriffen enthalten. Die Zahl der geeigneten Datensätze, die Angriffe mit der Charakteristik von APT Angriffen enthalten, ist allerdings gering. Zudem wird in der Literatur wiederholt Kritik an diesen Datensätzen ob der Qualität der Daten und Angriffe geäußert. Dies führt auch dazu, dass viele Forschende für die Evaluation eigene Angriffe implementieren und aufzeichnen, allerdings die Daten davon nicht veröffentlichen. Dies hat Probleme mit der Vergleichbarkeit der Evaluationen von APT-Angriffsdetektionsverfahren zur Folge. Diese Lücke soll mit dem Cyber-Range-Projekt geschlossen werden.

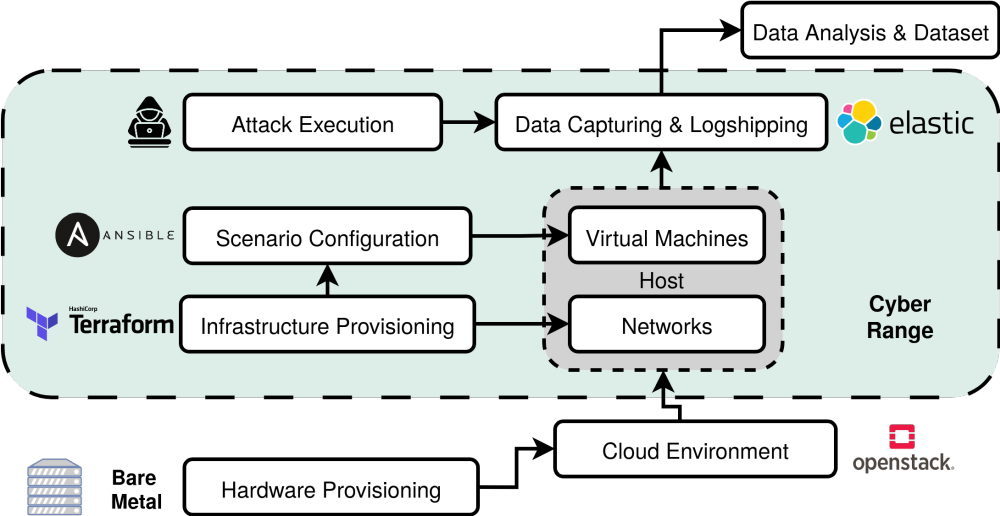

Unsere Cyber Range hat den Zweck, Angriffsszenarien und bekannte APT-Angriffe in einer realistischen Infrastruktur nachzuvollziehen und aufzuzeichnen. Dies ist möglich, da die Cyber Range mithilfe diverser Virtualisierungstechnologien komplett virtuell und damit unabhängig von der restlichen Infrastruktur des Institutes ist. Infrastrukturen und Szenarien können ebenfalls mit minimalem Aufwand und Zeitaufwand präzise rekonstruiert werden. Außerdem kann die Cyber Range komplett unabhängig von personenbezogenen Benutzerkonten betrieben werden, wodurch die Daten vor der Veröffentlichung nicht anonymisiert werden müssen.

Die Cyber Range ist insgesamt ein Baustein zu dem übergeordnetem Ziel, Cyberangriffe komplett von Anfang bis Ende zu emulieren, also vom initialen Eindringen auf IT-Seite bis hin zu den physischen Auswirkungen auf OT-Seite. OT-Systeme sollen dabei mithilfe von Simulatoren bis einschließlich Ebene 2 des Purdue-Modells für Industrielle Steuerungsanlagen abgebildet werden können. Mit der Emulation und detaillierten Aufzeichnung von bekannten APT-Angriffen soll ein hochqualitativer Datensatz für die Forschung zur APT-Angriffsdetektion entstehen. Dabei sollen neben allgemeinen APT-Angriffen auch insbesondere Angriffe auf Energiesysteme betrachtet werden. Auch die Verbindung von IT- und OT-Emulation in diesem Projekt ist hervorzuheben.