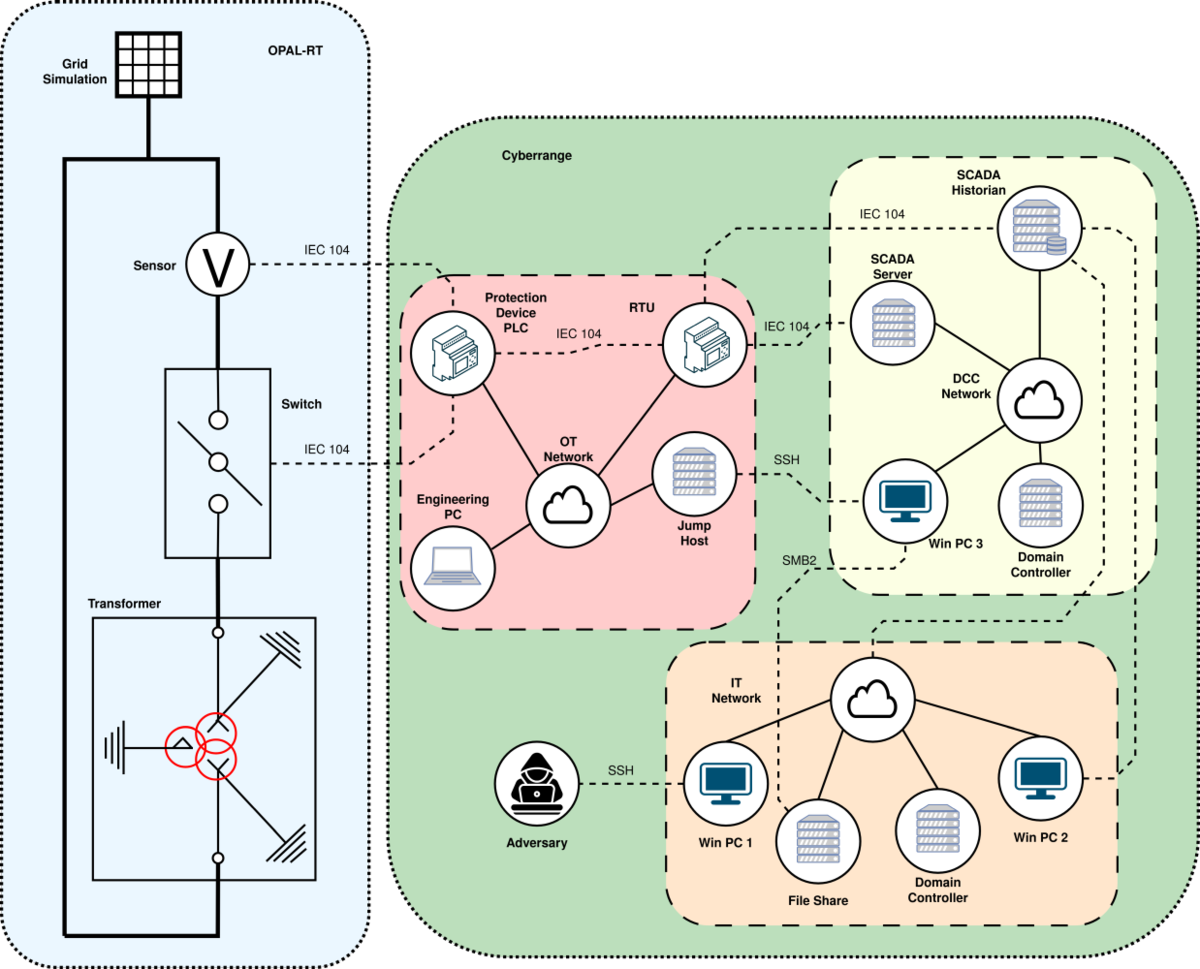

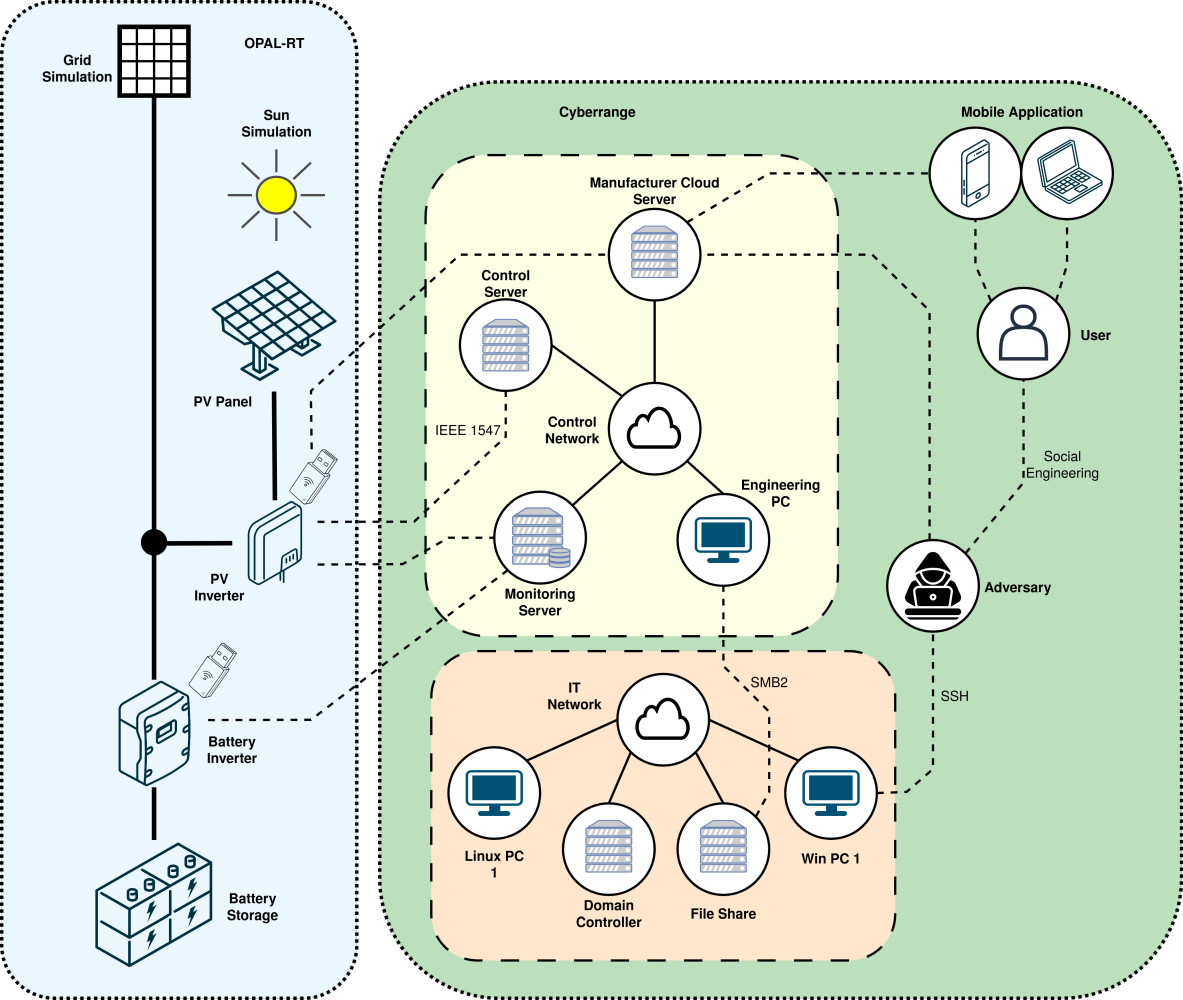

Aufbauend auf den einzelnen Projekten ist ein übergeordnetes Ziel der Arbeitsgruppe, echte und realistische Cyberangriffe auf Energieinfrastrukturen und -Komponenten komplett von Anfang bis zum Ende („Ende-zu-Ende“) auszuführen und aufzuzeichnen. Hierbei bezieht sich der Anfang eines Cyberangriffes auf das erste Einbrechen in und die initiale Kompromittierung eines Systems durch beispielsweise Phishing oder Social Engineering und wird im Allgemeinen als „Initial Compromise“ referenziert. Ausgehend von einem ersten kompromittierten System wird ein Angreifer üblicherweise Netzwerke, Server und Computer enumerieren, ausspähen und möglicherweise ebenfalls kompromittieren, solange bis ein Zielsystem erreicht oder ein anderweitiger Effekt erzielt wurde. Dabei können Informationen und Daten exfiltriert werden (Datenabfluss) sowie die Grenzen verschiedener Netzwerke und Domänen überschritten werden. Das Ende eines Cyberangriffes referenziert hier die physischen Auswirkungen, die ein Angreifer in dem Zielsystem hervorrufen möchte, beispielsweise das Öffnen der Sammelschienen in allen betroffen Umspannwerken, die Fernsteuerung von Photovoltaik-Wechselrichtern und deren Effekt auf die Regelung des Stromnetzes oder einen Schaden an einem Transformator und dessen subsequenter Ausfall.

Hierbei werden unsere Fähigkeiten in den Bereichen der Emulation von Cyberangriffen, Simulation von elektrotechnischen Anlagen mit Echtzeitsimulationen sowie unsere Cyber Range kombiniert.Die Angriffe werden realitätsnah und vollständig ausgeführt und dabei genauestens aufgezeichnet, sodass die Daten für das Testen von Angriffserkennungssystemen und von der wissenschaftlichen Gemeinschaft verwendet werden können.